-

MenuRetour

-

Produits

-

-

-

-

-

Systèmes intelligents

- Boîtier IPC

- Châssis d'Ordinateur Industriel

- Compact PCI à VPX

- IPC modulaire

- Périphériques Informatiques Industriels

- Rackmount IPC

- Solutions GPU Industrielles

- Systèmes de Transport Intelligents

- Systèmes IA de Périphérie & GPU

-

-

-

Services municipaux et commerce de détail

- Ordinateurs tout-en-un à écran tactile et kiosques

- POS et Tablettes

- Service iCity & Solution iRetail

- Signalisation & Ordinateurs Edge

-

Connexions

-

Communication Série

- Cartes de Communication Série

- Convertisseurs/Isolateurs/Concentrateurs USB - ULI-300/400

-

Convertisseurs/Isolateurs/Répéteurs Série - ULI-200

- Convertisseur RS-232/422 vers TTL/Boucle de Courant - ULI-227

- Convertisseurs RS-232 vers RS-422 - Série ULI-223

- Convertisseurs RS-232 vers RS-422/485 - Série ULI-224

- Convertisseurs RS-232 vers RS-485 - Série ULI-226

- Convertisseurs Série vers Fibre - Série ULI-210

- Répartiteurs isolés RS-422/485 - Série ULI-234

- Répéteur/Isolateur Isolé RS-232 - Série ULI-232

- Répéteur/Séparateur/Combineur de Port - ULI-250/260

- Suppresseurs de surtension série - ULI-240

-

Commutateurs Ethernet Industriels

- Commutateurs et Solutions PoE Industriels

- Commutateurs Ethernet EN50155

- Commutateurs Ethernet EN50155 : EKI-9500

- Commutateurs Ethernet Gérés

- Commutateurs Ethernet Gérés (Niveau d'entrée)

- Commutateurs Ethernet IEC61850-3

- Commutateurs Ethernet non gérés

- Sauvegarde et restauration automatique N-Key

- Switches Ethernet Non-Gérés : EKI-2000/5000

- Switchs Ethernet Gérés : EKI-5700/7000/8000/9000

- Switchs Ethernet Gérés : EKI-7000/8000/9000

- Switchs Ethernet Gérés (Niveau d'entrée) : EKI-5000

- Switchs Ethernet M12 : EKI-9500

- Convertisseurs et passerelles télématiques

-

Convertisseurs, Injecteurs et Extenseurs Fibre et PoE

- Accessoires

- Convertisseurs de Média Autonomes

- Convertisseurs de Média Intelligents

- Convertisseurs de Média Miniatures

- Convertisseurs de Médias Industriels

- Convertisseurs de Médias Miniatures : IMC-300

- Convertisseurs Média Modulaire Intelligents

- Extenseurs à longue portée

- Injecteurs, Séparateurs et Extensions PoE

- Transceivers Optiques SFP

- Industriel Sans Fil et Passerelles

- Passerelles de Protocoles Industriels

-

Routeurs cellulaires et passerelles

- Accessoires

- Alimentations électriques

- Antennes

- Logiciel

- Passerelles de Connectivité 5G & 4G - ICR-1000

- Routeurs 3G Modulaires

- Routeurs 4G à double module

- Routeurs 4G d'Entrée de Gamme

- Routeurs 4G d'entrée de gamme et passerelles IoT

- Routeurs 4G ferroviaires conformes à la norme EN 50155

- Routeurs 4G Flexibles et Passerelles IoT

- Routeurs 4G Modulaires

- Routeurs 4G Robustes & Passerelles IoT

- Routeurs haute vitesse 4G/5G et passerelles de calcul en périphérie

- Routeurs haute vitesse 5G et LTE avancé - ICR-4000

- Routeurs Industriels d'Entrée de Gamme 4G & 5G - ICR-2000

- Routeurs LAN câblés

- Routeurs LAN industriels (Wi-Fi en option)

- Routeurs puissants 4G - ICR-3200 & SmartFlex

- Serveurs de périphériques Ethernet / Série

-

Communication Série

-

-

-

Automatisation industrielle

-

Automatisation Industrielle

-

Acquisition de Données (DAQ)

- Cartes d'Acquisition de Données et de Contrôle 3U (Série MIC-3700)

- Cartes DAQ

- Cartes DAQ et de Communication PC-104/PCI-104

- Cartes DAQ ISA

- Cartes de communication 3U (Série MIC-3600)

- DAQNavi

- GPIB

- Module iDoor (Mini PCIe)

- Modules de Conditionnement de Signal et Cartes de Raccordement

- Modules USB

- Ordinateur/Module intégré DAQ

- Système DAQ Modulaire

- Automatisation des Machines

- Contrôleurs d'Automatisation & E/S

- Énergie et Puissance

- Entrée/Sortie à Distance

- Entrées/Sorties et Capteurs sans fil

- Interfaces Homme-Machine

- Kits de développement logiciel

- Logiciel SoftLogic

- Logiciel WebAccess et SRP Edge

-

Ordinateurs d'Automatisation Embarqués

- Accessoires UNO

- Contrôleur PC Industriel Monté sur Rail DIN

- IPC Box Compact Intégré

- Module iDoor Advantech

- Ordinateur Antidéflagrant

- Ordinateur d'Automatisation Extensible

- Ordinateur d'automatisation extensible, Série UNO-3

- Ordinateur d'automatisation sur rail DIN, Série UNO-1

- Ordinateurs d'Automatisation Montables en Rack pour les Sous-stations Électriques

- Passerelle Edge IoT Industrielle

- PC Box Compact Embarqué

- PC Box Encastré à Montage sur Pied, Série UNO-2

- Passerelles et Unités Terminales à Distance (RTUs)

- PC Panel

- Solution de Classe I, Division 2

- Solutions Certifiées

-

Acquisition de Données (DAQ)

-

Automatisation Industrielle

-

Périphériques certifiés

-

Périphériques certifiés

- Affichage

- Alimentation électrique

- Baie mobile

- Carte d'extension

- Carte Flash

- Carte Graphique

- Carte Réseau

- Clavier

- Contrôleur RAID

- Disque Dur

- Disque SSD

- Kit de montage en rack

- Lecteur optique

- Logiciel

- Module de mémoire DRAM

- Processeur

- Refroidisseur Actif pour CPU

- Refroidisseur de CPU Passif

- Souris

-

Périphériques certifiés

-

Informatique embarquée

-

Informatique Embarquée

- Accessoires de Câble

- Cartes Mères Industrielles

- Lecteurs d'Affichage Numérique

- Logiciel AIoT, Distribution et Services

- Logiciel Embarqué

- Modules Ordinateurs Sur Carte

-

Ordinateurs Embarqués Sans Ventilateur

- ARK-6300 Série : Ordinateurs Embarqués Fanless Série Mini-ITX

- ARK-7000 Série : Serveurs Edge à Performance Extrême

- Kit d'extension Mini PCIe Module iDoor

- Modules de Stockage

- Série ARK Ultra Rugged

- Série ARK-1000 : Ordinateurs Embarqués Ultra Fins Sans Ventilateur

- Série ARK-2000 : Ordinateurs Embarqués Sans Ventilateur avec Flexibilité d'E/S Facile

- Série ARK-3000 : Ordinateurs Embarqués Sans Ventilateur Haute Performance

- Ordinateurs Monocarte Embarqués

- PCs Embarqués

- Plateformes Informatiques Basées sur Arm

- Solutions d'Affichage ePaper Sans Fil

- Solutions d'IA Périphérique et d'Intelligence

- Solutions de mémoire et de flash industrielles

- Solutions de Plateforme de Jeu

- Solutions Embarquées Axées sur les Applications

- Solutions Sans Fil Industrielles

- Systèmes d'Affichage Industriels

-

Informatique Embarquée

-

-

-

-

-

-

-

Extensions Ethernet

-

Routeurs industriels

-

-

-

Sans fil et cellulaire

-

Accessoires

-

-

-

-

-

-

-

Commutateurs Ethernet

-

-

-

Convertisseurs de médias

-

Connectivité industrielle

-

-

-

Transfert de données sans fil

-

-

-

-

-

-

-

-

Icom Connectivity Suite

-

-

-

Icom Data Suite

-

-

-

-

-

- À propos de nous

- Nouvelles

- Industrielles

- Services

- Référence

- Soutien

- Contact

Détection des anomalies dans les réseaux OT : Une défense clé

Les technologies opérationnelles (OT) forment l'épine dorsale de nombreuses opérations industrielles dans le monde d'aujourd'hui. De l'énergie au transport en passant par la production, les systèmes OT assurent la gestion automatisée des processus critiques qui maintiennent notre infrastructure en fonctionnement. Cependant, avec l'intégration croissante des technologies numériques dans les réseaux OT, la vulnérabilité de ces systèmes aux menaces cybernétiques augmente également. La détection des anomalies dans les réseaux OT devient donc une défense clé contre les attaques potentielles. Et c'est ici que l'entreprise Westercom s.r.o. entre en scène.

Qu'est-ce que la détection des anomalies ?

La détection des anomalies est le processus d'identification de motifs inhabituels dans les données qui peuvent signaler des menaces potentielles ou des erreurs dans le système. Dans le contexte des réseaux OT, la détection des anomalies peut révéler des incohérences indiquant que le système a été attaqué, mal configuré ou qu'il présente d'autres problèmes pouvant entraîner des pannes ou des dommages aux équipements.

Pourquoi la détection des anomalies dans les réseaux OT est-elle si importante ?

Dans le secteur industriel, même de petites erreurs peuvent causer de gros problèmes. Une petite erreur dans le réseau énergétique peut entraîner des pannes d'électricité étendues, tandis qu'un problème sur une chaîne de production peut arrêter la production et causer des pertes financières, et dans le transport de personnes, on peut facilement imaginer des tragédies potentielles. Les cyberattaques sur les réseaux OT peuvent avoir des conséquences catastrophiques si elles ne sont pas détectées et résolues à temps.

Comment aidons-nous à détecter les anomalies ?

Nous fournissons des services hautement spécialisés de détection des anomalies dans les réseaux OT. Grâce à notre solide base de connaissances dans les domaines de l'OT et de la cybersécurité, nous pouvons offrir les avantages suivants à nos clients :

-

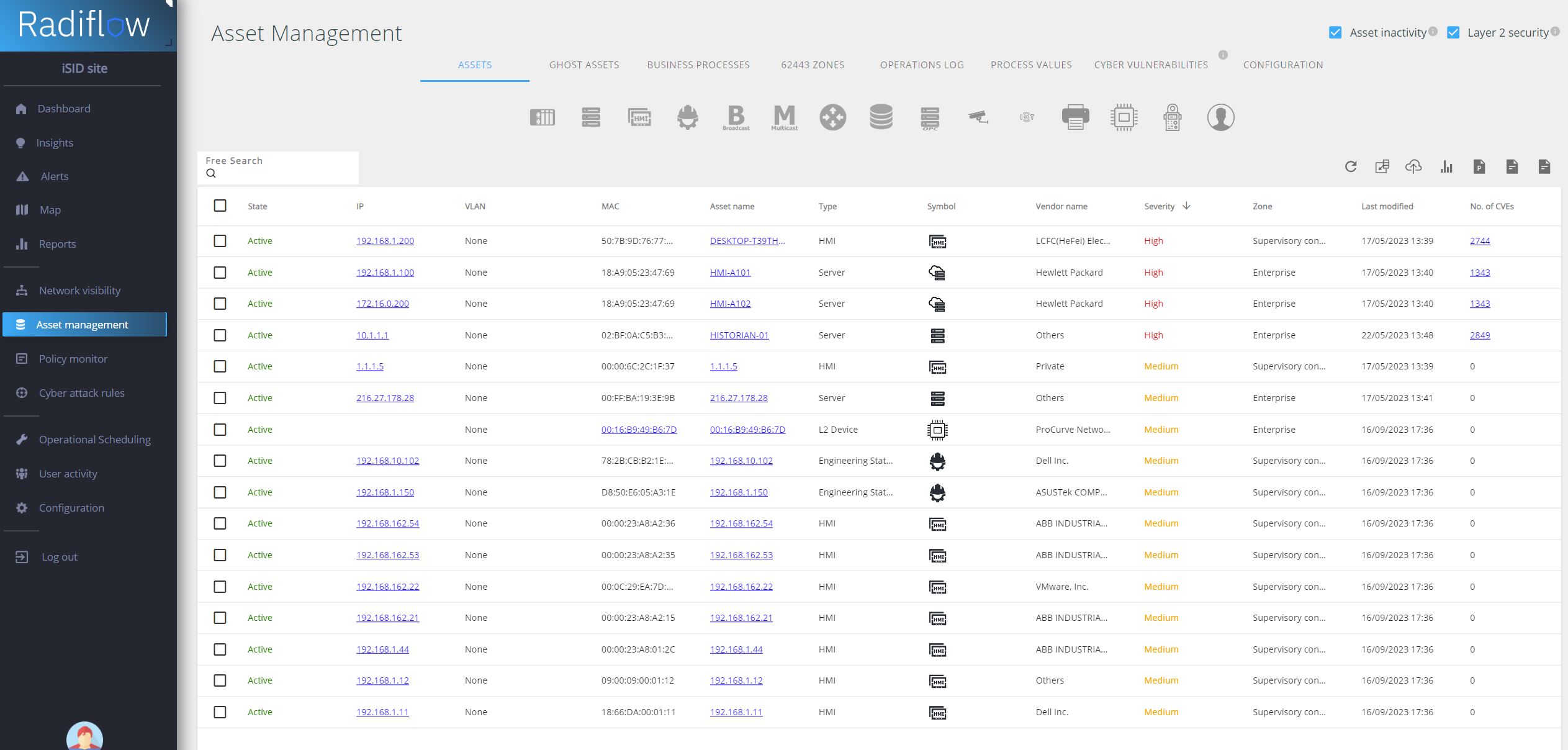

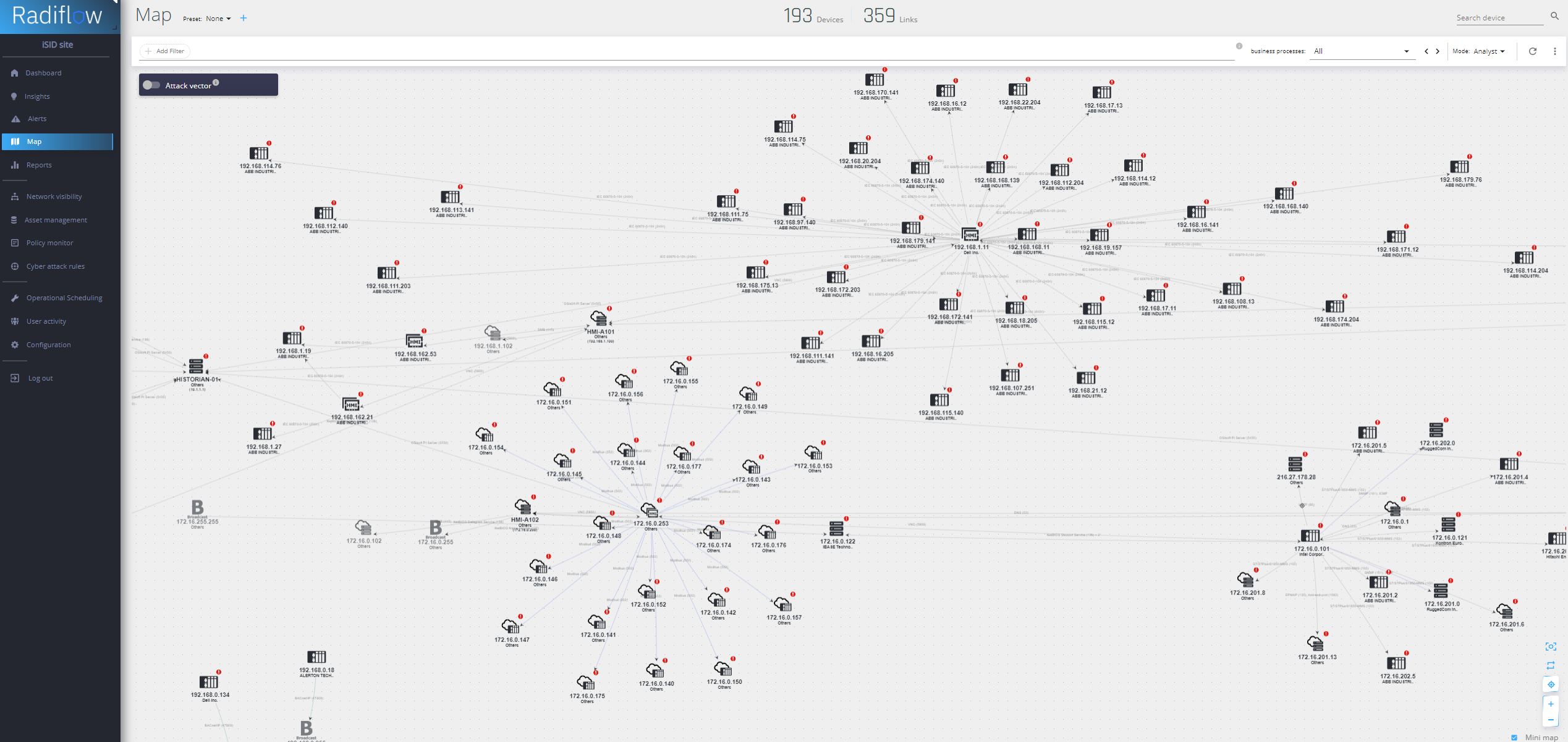

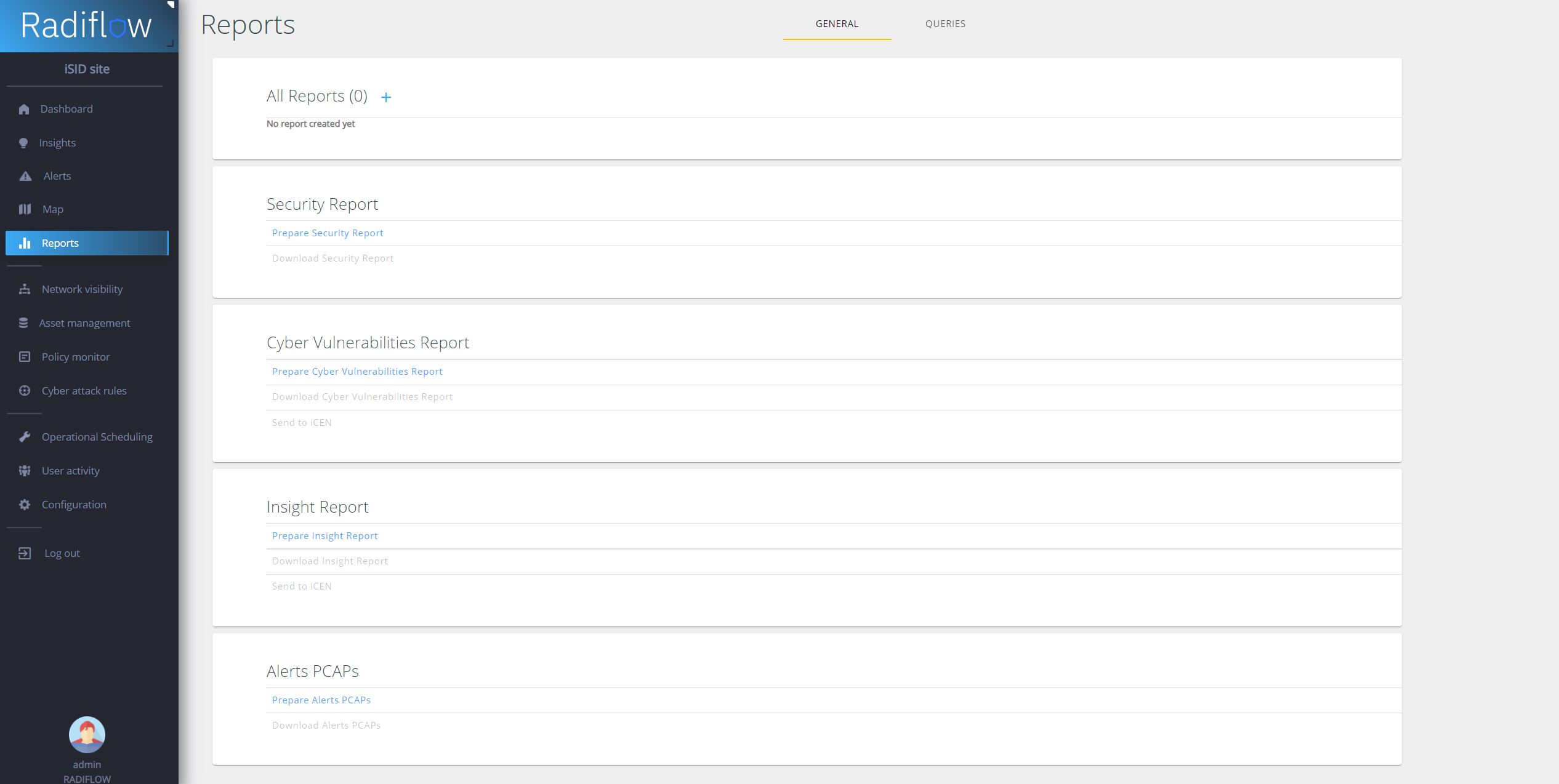

Gestion des actifs : Cette plateforme de gestion des actifs offre une solution révolutionnaire pour la gestion efficace et la surveillance des ressources informatiques connectées. Vous pouvez catégoriser et filtrer systématiquement tous les actifs du système, des PLC aux stations de transmission. Avec la technologie de détection automatique avancée iSID, nous pouvons identifier et classer différents types d'actifs (y compris indésirables ou dangereux), tout en offrant aux utilisateurs la flexibilité d'ajuster l'étiquetage et d'ajouter leurs propres types. Pour tous les appareils connectés trouvés, des informations sur les vulnérabilités potentielles sont automatiquement fournies. Notre plateforme est conçue pour répondre aux besoins des experts en informatique et assurer une gestion et une sécurité optimales de vos ressources, tout en restant simple et claire.

-

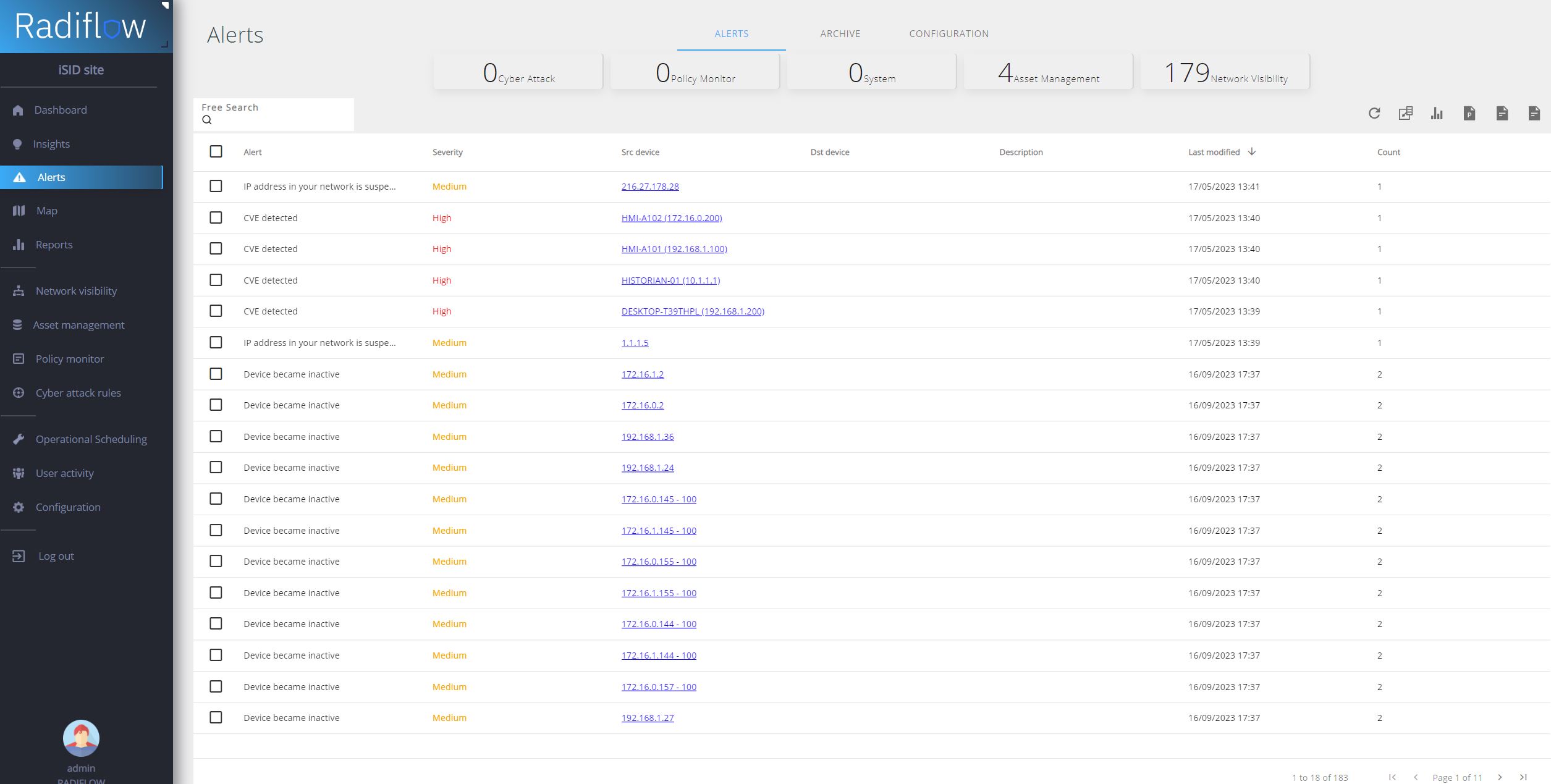

Détection des activités malveillantes : Nous utilisons des algorithmes avancés et des méthodes d'apprentissage machine pour identifier et suivre les activités suspectes sur le réseau. Notre solution surveille continuellement le trafic et analyse les modèles de comportement pour détecter des activités inhabituelles et potentiellement nuisibles. En combinant l'analyse par signature, heuristique et comportementale, nous pouvons rapidement identifier et réagir aux menaces, y compris celles qui sont nouvelles ou inconnues jusqu'à présent. Notre objectif est de fournir une protection maximale contre les logiciels malveillants aux organisations et de minimiser le risque de violation de la sécurité.

-

Solutions personnalisées : Dans le domaine de la détection des anomalies dans les réseaux OT, des solutions adaptées aux besoins uniques de chaque organisation sont cruciales. Ces solutions comprennent une analyse approfondie des besoins des clients, l'adaptation des algorithmes de détection, l'intégration avec les systèmes existants, la formation et les mises à jour régulières. Cela permet aux organisations de faire face efficacement aux menaces cybernétiques et d'améliorer la sécurité globale de leurs réseaux OT.

-

Support technique : Dans l'ère numérique actuelle en constante évolution, maintenir un réseau OT résistant à diverses menaces est très chronophage. Il ne s'agit pas seulement de se protéger contre des cyberattaques sophistiquées, mais aussi de s'assurer que le réseau est protégé contre les erreurs humaines et qu'il respecte toutes les réglementations législatives. Cela nécessite non seulement une compréhension approfondie de sa propre infrastructure et une connaissance complète de la bureaucratie changeante, mais aussi une analyse constante des derniers modèles et techniques d'attaques cybernétiques. Gérer tous ces aspects peut facilement et très rapidement épuiser vos ressources humaines. Laissez donc toutes ces tâches complexes à nous. Avec notre équipe d'experts, vous pouvez être sûr que votre réseau OT sera non seulement protégé, mais aussi optimisé selon les dernières normes et pratiques en matière de cybersécurité.

Conclusion

À l'ère numérique actuelle, la cybersécurité des réseaux OT est plus importante que jamais. Face à l'augmentation du nombre de menaces, il est essentiel d'avoir une solution fiable de détection des anomalies qui peut protéger vos actifs critiques. Ensemble, nous pouvons nous ass urer que vos réseaux OT seront sécurisés et protégés contre les menaces potentielles.

Articles similaires

Gestion des risques et NIS2 : La clé d'un monde numérique sûr

Gestion des risques et NIS2 : La clé d'un monde numérique sûr

Évaluation de l'état actuel de votre infrastructure

Évaluation de l'état actuel de votre infrastructure