-

MenuRetour

-

Produits

-

-

-

-

-

Systèmes intelligents

- Boîtier IPC

- Châssis d'Ordinateur Industriel

- Compact PCI à VPX

- IPC modulaire

- Périphériques Informatiques Industriels

- Rackmount IPC

- Solutions GPU Industrielles

- Systèmes de Transport Intelligents

- Systèmes IA de Périphérie & GPU

-

-

-

Services municipaux et commerce de détail

- Ordinateurs tout-en-un à écran tactile et kiosques

- POS et Tablettes

- Service iCity & Solution iRetail

- Signalisation & Ordinateurs Edge

-

Connexions

-

Communication Série

- Cartes de Communication Série

- Convertisseurs/Isolateurs/Concentrateurs USB - ULI-300/400

-

Convertisseurs/Isolateurs/Répéteurs Série - ULI-200

- Convertisseur RS-232/422 vers TTL/Boucle de Courant - ULI-227

- Convertisseurs RS-232 vers RS-422 - Série ULI-223

- Convertisseurs RS-232 vers RS-422/485 - Série ULI-224

- Convertisseurs RS-232 vers RS-485 - Série ULI-226

- Convertisseurs Série vers Fibre - Série ULI-210

- Répartiteurs isolés RS-422/485 - Série ULI-234

- Répéteur/Isolateur Isolé RS-232 - Série ULI-232

- Répéteur/Séparateur/Combineur de Port - ULI-250/260

- Suppresseurs de surtension série - ULI-240

-

Commutateurs Ethernet Industriels

- Commutateurs et Solutions PoE Industriels

- Commutateurs Ethernet EN50155

- Commutateurs Ethernet EN50155 : EKI-9500

- Commutateurs Ethernet Gérés

- Commutateurs Ethernet Gérés (Niveau d'entrée)

- Commutateurs Ethernet IEC61850-3

- Commutateurs Ethernet non gérés

- Sauvegarde et restauration automatique N-Key

- Switches Ethernet Non-Gérés : EKI-2000/5000

- Switchs Ethernet Gérés : EKI-5700/7000/8000/9000

- Switchs Ethernet Gérés : EKI-7000/8000/9000

- Switchs Ethernet Gérés (Niveau d'entrée) : EKI-5000

- Switchs Ethernet M12 : EKI-9500

- Convertisseurs et passerelles télématiques

-

Convertisseurs, Injecteurs et Extenseurs Fibre et PoE

- Accessoires

- Convertisseurs de Média Autonomes

- Convertisseurs de Média Intelligents

- Convertisseurs de Média Miniatures

- Convertisseurs de Médias Industriels

- Convertisseurs de Médias Miniatures : IMC-300

- Convertisseurs Média Modulaire Intelligents

- Extenseurs à longue portée

- Injecteurs, Séparateurs et Extensions PoE

- Transceivers Optiques SFP

- Industriel Sans Fil et Passerelles

- Passerelles de Protocoles Industriels

-

Routeurs cellulaires et passerelles

- Accessoires

- Alimentations électriques

- Antennes

- Logiciel

- Passerelles de Connectivité 5G & 4G - ICR-1000

- Routeurs 3G Modulaires

- Routeurs 4G à double module

- Routeurs 4G d'Entrée de Gamme

- Routeurs 4G d'entrée de gamme et passerelles IoT

- Routeurs 4G ferroviaires conformes à la norme EN 50155

- Routeurs 4G Flexibles et Passerelles IoT

- Routeurs 4G Modulaires

- Routeurs 4G Robustes & Passerelles IoT

- Routeurs haute vitesse 4G/5G et passerelles de calcul en périphérie

- Routeurs haute vitesse 5G et LTE avancé - ICR-4000

- Routeurs Industriels d'Entrée de Gamme 4G & 5G - ICR-2000

- Routeurs LAN câblés

- Routeurs LAN industriels (Wi-Fi en option)

- Routeurs puissants 4G - ICR-3200 & SmartFlex

- Serveurs de périphériques Ethernet / Série

-

Communication Série

-

-

-

Automatisation industrielle

-

Automatisation Industrielle

-

Acquisition de Données (DAQ)

- Cartes d'Acquisition de Données et de Contrôle 3U (Série MIC-3700)

- Cartes DAQ

- Cartes DAQ et de Communication PC-104/PCI-104

- Cartes DAQ ISA

- Cartes de communication 3U (Série MIC-3600)

- DAQNavi

- GPIB

- Module iDoor (Mini PCIe)

- Modules de Conditionnement de Signal et Cartes de Raccordement

- Modules USB

- Ordinateur/Module intégré DAQ

- Système DAQ Modulaire

- Automatisation des Machines

- Contrôleurs d'Automatisation & E/S

- Énergie et Puissance

- Entrée/Sortie à Distance

- Entrées/Sorties et Capteurs sans fil

- Interfaces Homme-Machine

- Kits de développement logiciel

- Logiciel SoftLogic

- Logiciel WebAccess et SRP Edge

-

Ordinateurs d'Automatisation Embarqués

- Accessoires UNO

- Contrôleur PC Industriel Monté sur Rail DIN

- IPC Box Compact Intégré

- Module iDoor Advantech

- Ordinateur Antidéflagrant

- Ordinateur d'Automatisation Extensible

- Ordinateur d'automatisation extensible, Série UNO-3

- Ordinateur d'automatisation sur rail DIN, Série UNO-1

- Ordinateurs d'Automatisation Montables en Rack pour les Sous-stations Électriques

- Passerelle Edge IoT Industrielle

- PC Box Compact Embarqué

- PC Box Encastré à Montage sur Pied, Série UNO-2

- Passerelles et Unités Terminales à Distance (RTUs)

- PC Panel

- Solution de Classe I, Division 2

- Solutions Certifiées

-

Acquisition de Données (DAQ)

-

Automatisation Industrielle

-

Périphériques certifiés

-

Périphériques certifiés

- Affichage

- Alimentation électrique

- Baie mobile

- Carte d'extension

- Carte Flash

- Carte Graphique

- Carte Réseau

- Clavier

- Contrôleur RAID

- Disque Dur

- Disque SSD

- Kit de montage en rack

- Lecteur optique

- Logiciel

- Module de mémoire DRAM

- Processeur

- Refroidisseur Actif pour CPU

- Refroidisseur de CPU Passif

- Souris

-

Périphériques certifiés

-

Informatique embarquée

-

Informatique Embarquée

- Accessoires de Câble

- Cartes Mères Industrielles

- Lecteurs d'Affichage Numérique

- Logiciel AIoT, Distribution et Services

- Logiciel Embarqué

- Modules Ordinateurs Sur Carte

-

Ordinateurs Embarqués Sans Ventilateur

- ARK-6300 Série : Ordinateurs Embarqués Fanless Série Mini-ITX

- ARK-7000 Série : Serveurs Edge à Performance Extrême

- Kit d'extension Mini PCIe Module iDoor

- Modules de Stockage

- Série ARK Ultra Rugged

- Série ARK-1000 : Ordinateurs Embarqués Ultra Fins Sans Ventilateur

- Série ARK-2000 : Ordinateurs Embarqués Sans Ventilateur avec Flexibilité d'E/S Facile

- Série ARK-3000 : Ordinateurs Embarqués Sans Ventilateur Haute Performance

- Ordinateurs Monocarte Embarqués

- PCs Embarqués

- Plateformes Informatiques Basées sur Arm

- Solutions d'Affichage ePaper Sans Fil

- Solutions d'IA Périphérique et d'Intelligence

- Solutions de mémoire et de flash industrielles

- Solutions de Plateforme de Jeu

- Solutions Embarquées Axées sur les Applications

- Solutions Sans Fil Industrielles

- Systèmes d'Affichage Industriels

-

Informatique Embarquée

-

-

-

-

-

-

-

Extensions Ethernet

-

Routeurs industriels

-

-

-

Sans fil et cellulaire

-

Accessoires

-

-

-

-

-

-

-

Commutateurs Ethernet

-

-

-

Convertisseurs de médias

-

Connectivité industrielle

-

-

-

Transfert de données sans fil

-

-

-

-

-

-

-

-

Icom Connectivity Suite

-

-

-

Icom Data Suite

-

-

-

-

-

- À propos de nous

- Nouvelles

- Industrielles

- Services

- Référence

- Soutien

- Contact

Gestion des risques et NIS2 : La clé d'un monde numérique sûr

Gestion des risques et NIS2 : La clé d'un monde numérique sûr

À une époque où la sécurité numérique est au premier plan de nos préoccupations, l'adoption de normes et de mesures est devenue essentielle pour les entreprises de toutes tailles. L'une des mesures les plus actuelles et importantes de l'UE est la directive sur la sécurité des réseaux et des systèmes d'information, connue sous le nom de NIS2. Pour que les entreprises puissent répondre à ces exigences réglementaires et les gérer, une analyse et une gestion approfondies des risques sont essentielles. Westercom s.r.o. offre des services experts qui traitent spécifiquement de NIS2 et de la gestion des risques, aidant les organisations à atteindre non seulement la conformité, mais aussi une solide défense cybernétique.

Qu'est-ce que la directive NIS2 ?

La directive NIS2 est une directive européenne conçue pour renforcer la cybersécurité des services critiques dans les États membres de l'UE. Elle représente un cadre mis à jour et amélioré, qui fait suite à la directive NIS originale de 2016. NIS2 souligne la nécessité de renforcer les capacités nationales en matière de cybersécurité, d'accroître la coopération entre les États membres et de garantir que les secteurs public et privé sont correctement préparés pour faire face aux menaces cybernétiques. Plus d'informations sont disponibles ici.

Pourquoi la gestion des risques est-elle si importante ?

Pour une gestion active et efficace des menaces cybernétiques, il est essentiel d'effectuer des évaluations régulières des risques. La gestion des risques aide les organisations à identifier les faiblesses potentielles, les actifs menacés et les impacts possibles des incidents cybernétiques, ce qui est essentiel pour créer des mesures de sécurité appropriées.

Quelles obligations NIS2 impose-t-elle ?

Cette directive met l'accent sur une approche proactive de la cybersécurité, où non seulement la réaction aux incidents est importante, mais surtout leur prévention. La directive NIS2 apporte un certain nombre de nouvelles obligations pour les fournisseurs de services essentiels et numériques. Les principales obligations comprennent :

-

Évaluation des risques Les entreprises doivent régulièrement effectuer et mettre à jour les évaluations des risques afin d'identifier les menaces et les vulnérabilités dans leurs systèmes d'information.

-

Mesures de sécurité : Sur la base de l'évaluation des risques, des mesures techniques et organisationnelles appropriées doivent être adoptées pour assurer la sécurité des réseaux et des systèmes d'information.

-

Notification des incidents : En cas d'incident de sécurité, les entreprises sont tenues d'informer les autorités nationales compétentes dans les 72 heures suivant sa découverte.

-

Coopération : Les entreprises sont tenues de coopérer avec les autorités nationales et internationales en matière de cybersécurité et de partager des informations sur les menaces et les incidents avec elles.

-

Révisions régulières : La directive exige que les entreprises révisent et mettent à jour régulièrement leurs politiques et procédures de sécurité conformément aux normes et recommandations les plus récentes en matière de cybersécurité.

À qui s'adresse la directive NIS2 ?

La directive NIS2 a été créée dans le but de renforcer la cybersécurité au sein de l'Union européenne. Son principal objectif est de protéger les infrastructures et les services critiques qui sont essentiels au fonctionnement quotidien de la société et de l'économie. Elle concerne en particulier :

Fournisseurs de services essentiels (OES)

Ces organisations opèrent dans des domaines qui sont essentiels pour la société, tels que :

- Énergie (par exemple, électricité, industries pétrolière et gazière)

- Transport (par exemple, transport aérien, ferroviaire, routier et maritime)

- Banque

- Soins de santé

- Eau potable

- Infrastructure numérique

Fournisseurs de services numériques (DSP)

Les entreprises qui offrent des plateformes en ligne, des moteurs de recherche et des services cloud.

Il est important de noter que bien que la directive établisse un cadre général pour l'UE, la mise en œuvre et les exigences spécifiques peuvent varier légèrement dans chaque État membre. Il est donc essentiel que les organisations consultent des experts locaux et des autorités réglementaires pour obtenir des informations spécifiques sur leurs obligations.

Comment pouvons-nous aider ?

-

Conseil en matière de NIS2 : Nous effectuerons des consultations approfondies concernant les exigences de la directive NIS2. Nos experts vous aideront à comprendre les spécificités de cette directive et vous proposeront les meilleures stratégies pour sa mise en œuvre dans votre entreprise.

-

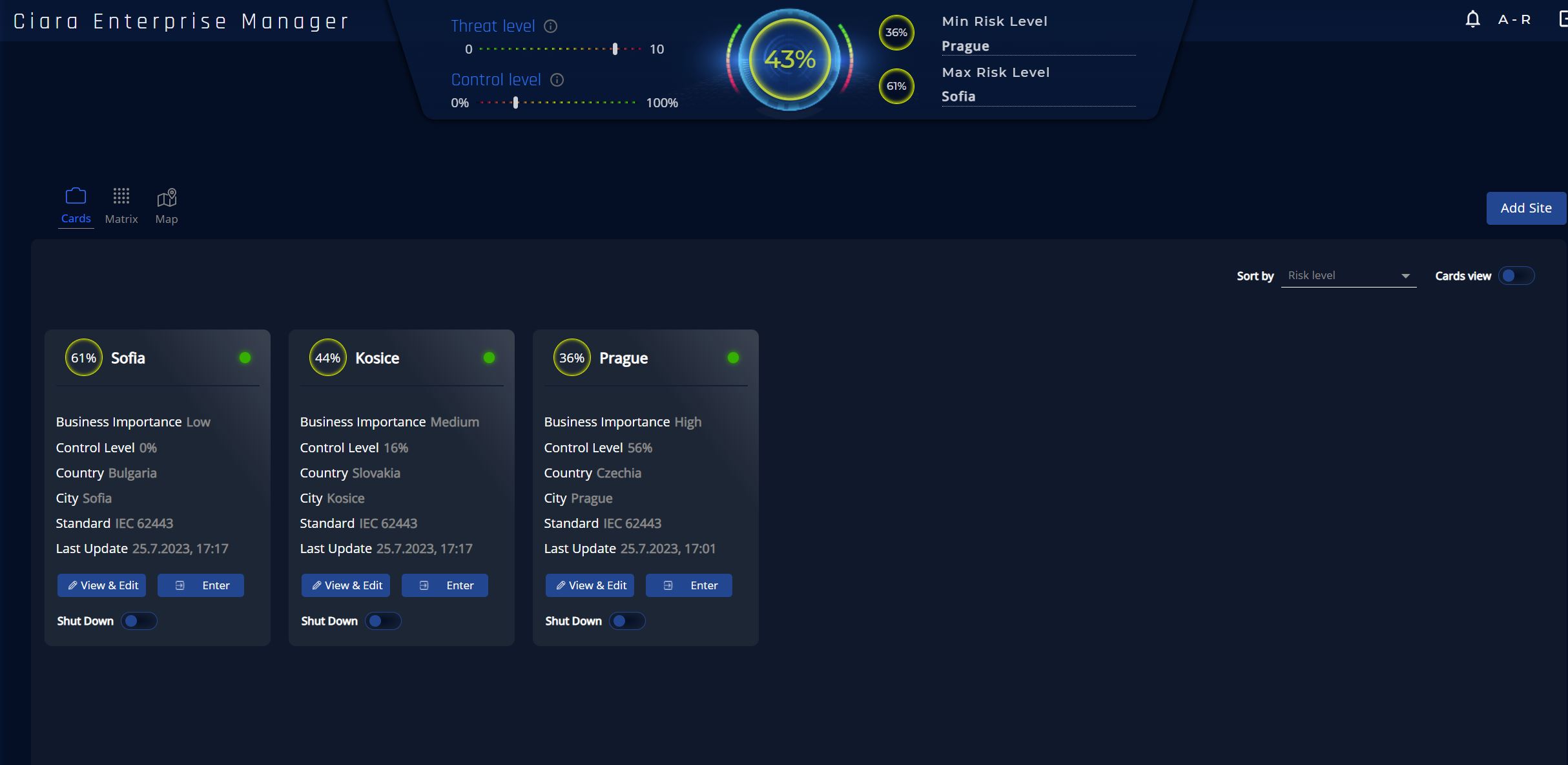

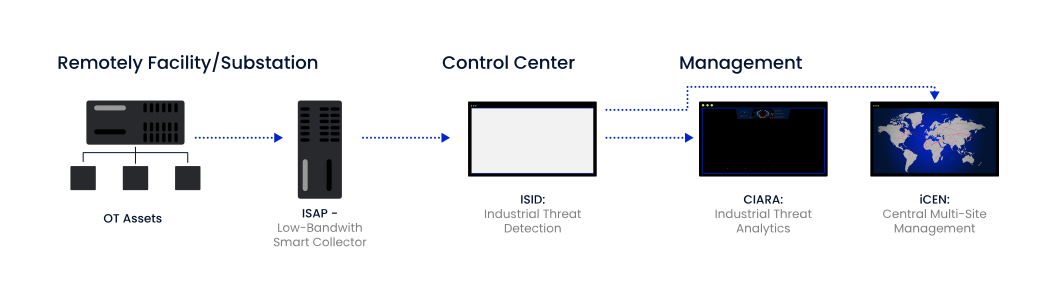

Évaluation et gestion des risques ponctuelles : Westercom effectuera une évaluation de la cybersécurité selon la norme IEC 62443 afin d'évaluer les risques, les menaces et les mesures pour les atténuer. Cette évaluation est une étape clé pour assurer la sécurité de vos systèmes et de vos données. Le processus est réalisé par nos experts ayant une longue expérience dans le domaine de la cybersécurité. Le résultat de ce service est un rapport fournissant un aperçu détaillé des faiblesses identifiées et des mesures recommandées, conformément aux exigences réglementaires.

-

Évaluation et gestion des risques continues : Nous effectuerons pour vous une évaluation initiale de la cybersécurité selon la norme IEC 62443 et mettrons ensuite à jour mensuellement le document d'évaluation des risques. Cette mise à jour régulière vous permettra de répondre aux exigences et aux engagements de la directive NIS2. La gestion continue des risques est la base pour assurer une protection constante de vos systèmes dans un environnement cybernétique en constante évolution.

-

Licence : Nous fournirons une licence pour la plateforme CIARA Risk Assessment et offrirons également un support à distance. La licence peut être obtenue de manière permanente ou sur une base d'abonnement. Cette plateforme et notre support vous permettront d'évaluer et de gérer efficacement et continuellement les risques en matière de cybersécurité.

-

Mise en œuvre : Installation de solutions dans le cloud, environnement virtuel ou sur du matériel physique, optimisation et formation. Grâce à nos services, vous pouvez bénéficier d'une évaluation continue des risques, qui est automatiquement traitée.

-

Services professionnels : Pour une analyse supplémentaire des évaluations des risques effectuées et la création d'un plan de cybersécurité. Ce plan servira à améliorer votre position en matière de cybersécurité à court, moyen et long terme.

-

Support continu : Une fois les stratégies et les plans établis, notre travail ne s'arrête pas. Nous offrons une surveillance et des mises à jour continues pour que vous soyez toujours un pas en avance sur les menaces potentielles et restiez en phase avec l'évolution de l'environnement réglementaire.

-

Materiel industriel : Nous pouvons vous fournir un matériel fiable, optimisé pour les performances des opérations nécessaires, mais également adapté aux conditions environnementales souvent défavorables voire critiques où la plupart des systèmes OT sont situés.

Conclusion

Dans le monde numérique en rapide évolution d'aujourd'hui, il est essentiel que les entreprises soient équipées non seulement des outils et des stratégies appropriés, mais aussi d'une compréhension approfondie de l'environnement réglementaire. Nous deviendrons votre partenaire de confiance dans le domaine de NIS2 et de la gestion des risques. Ensemble, nous pouvons assurer que votre organisation ne sera pas seulement en conformité avec la directive, mais sera également plus forte et mieux préparée à relever les défis cybernétiques futurs.

Articles similaires

Détection des anomalies dans les réseaux OT : Une défense clé

Détection des anomalies dans les réseaux OT : Une défense clé

Évaluation de l'état actuel de votre infrastructure

Évaluation de l'état actuel de votre infrastructure