-

MenüZurück

-

Produkte

-

-

-

-

-

-

Kommunale Dienstleistungen

- All-in-One Touch-Computer & Kioske

- Beschilderungs- & Edge-Computer

- iCity-Dienst & iRetail-Lösung

- POS & Tablets

-

Verbindungen

- Ethernet / Serielle Geräteserver

- Glasfaser- & PoE-Konverter, -Injektoren, -Verlängerungen

-

Industrielle Ethernet-Switches

- Automatische N-Key-Sicherung und -Wiederherstellung

- EN50155 Ethernet-Switches

- EN50155 Ethernet-Switches: EKI-9500

- IEC61850-3 Ethernet-Switches

- Industrielle PoE-Switches & Lösungen

- M12 Ethernet Switches: EKI-9500

- Managed Ethernet-Switches (Einstiegsklasse) - EKI-5000 Serie

- Managed Ethernet-Switches: EKI-7000/8000/9000

- Unmanaged Ethernet Switches: EKI-2000/5000

- Unverwaltete Ethernet-Switches

- Verwaltete Ethernet-Switches

- Verwaltete Ethernet-Switches (Einstiegsmodell)

- Verwaltete Ethernet-Switches: EKI-5700/7000/8000/9000

- Industrielle Protokoll-Gateways

- Industrielle Wireless-Geräte und Gateways

-

Mobilfunk-Router und Gateways

- 4G Leistungsstarke Router - ICR-3200 & SmartFlex

- 4G- und 5G-Einstiegs-Industrielle Router - ICR-2000

- 5G & 4G Konnektivitäts-Gateways - ICR-1000

- 5G & LTE Advanced Hochgeschwindigkeits-Router - ICR-4000

- Antennen

- Dual-Modul 4G Router

- Einsteiger-4G-Router

- Einstiegslevel 4G-Router & IoT-Gateways

- EN 50155 Eisenbahn 4G Router

- Flexible 4G-Router & IoT-Gateways

- Hochgeschwindigkeits-4G/5G-Router & Edge-Computing-Gateways

- Industrielle LAN-Router (Wi-Fi Optional)

- Modulare 3G-Router

- Modulare 4G-Router

- Robuste 4G-Router & IoT-Gateways

- Software

- Stromversorgungen

- Verkabelte LAN-Router

- Zubehör

-

Serielle Kommunikation

- Serielle Kommunikationskarten

-

Serielle Konverter/Isolatoren/Repeater - ULI-200

- Datenverteiler/Splitter/Port-Kombinierer - ULI-250/260

- RS-232 Isolierter Repeater/Isolator - ULI-232 Serie

- RS-232 zu RS-422 Konverter - ULI-223 Serie

- RS-232 zu RS-422/485 Konverter - ULI-224 Serie

- RS-232 zu RS-485 Konverter - ULI-226 Serie

- RS-232/422 zu TTL/Stromschleifen-Konverter - ULI-227

- RS-422/485 Isolierte Repeater - ULI-234 Serie

- Serielle Überspannungsschutzgeräte - ULI-240 Serie

- Serielle zu Glasfaser Konverter - ULI-210 Serie

- USB-Konverter/Isolatoren/Hubs - ULI-300/400

- Telematik-Konverter und Gateways

-

-

-

Industrielle Automatisierung

-

Industrielle Automatisierung

- Automatisierungssteuerungen & I/O

-

Datenerfassung (DAQ)

- 3U Datenerfassungs- und Steuerkarten (MIC-3700 Serie)

- 3U Kommunikationsboards (MIC-3600 Serie)

- DAQ-eingebetteter Computer/Modul

- DAQ-Karten

- DAQNavi

- GPIB

- iDoor-Modul (Mini PCIe)

- ISA-DAQ-Karten

- Modulares DAQ-System

- PC-104/PCI-104 DAQ- und Kommunikationskarten

- Signalaufbereitungs-Module und Anschlussplatten

- USB-Module

-

Eingebettete Automatisierungscomputer

- Advantech iDoor-Modul

- Din-Schienen Steuer-IPC

- Erweiterbarer Automatisierungscomputer

- Erweiterbarer Automatisierungscomputer, UNO-3 Serie

- Explosionsgeschützter Computer

- Hutschienen-Automatisierungscomputer, UNO-1 Serie

- Industrielles IoT-Edge-Gateway

- Kompakter Embedded Box IPC

- Kompakter Embedded Box-PC

- Rack-montierbare Automatisierungsrechner für Umspannwerke

- Standmontage Embedded Box PC, UNO-2 Serie

- UNO Zubehör

- Energiemanagement

- Gateways & Remote Terminal Units (RTUs)

- HMI-Systeme

- Kabellose I/O & Sensoren

- Klasse I, Division 2 Lösung

- Maschinenautomatisierung

- Panel-PC

- Remote-I/O

- SoftLogic Software

- Software-Entwicklungskits

- WebAccess Software & Edge SRP

- Zertifizierte Lösungen

-

Industrielle Automatisierung

-

Zertifizierte Peripheriegeräte

-

Zertifizierte Peripheriegeräte

- Aktiver CPU-Kühler

- Anzeige

- DRAM-Speichermodul

- Erweiterungskarte

- Festplatte

- Flash-Speicherkarte

- Grafikkarte

- Maus

- Mobiler Einschub

- Netzwerkkarte

- Optisches Laufwerk

- Passiver CPU-Kühler

- Prozessor

- Rack-Montage-Kit

- RAID-Controller

- Software

- Solid-State-Laufwerk

- Stromversorgung

- Tastatur

-

Zertifizierte Peripheriegeräte

-

Eingebettete Datenverarbeitung

-

Eingebettete Datenverarbeitung

- AIoT-Software, Distribution & Dienstleistungen

- Anwendungsfokus Eingebettete Lösungen

- Arm-basierte Computerplattformen

- Computer-on-Module

- Digital Signage Player

- Drahtlose ePaper Display-Lösungen

- Edge AI & Intelligenzlösungen

- Eingebettete Einplatinencomputer

- Eingebettete PCs

- Eingebettete Software

- Gaming-Plattform-Lösungen

- Industrielle Anzeigesysteme

- Industrielle Flash- und Speicherlösungen

- Industrielle Motherboards

- Industrielle Wireless-Lösungen

- Kabelzubehör

-

Lüfterlose Embedded-Computer

- ARK Ultra Robuste Serie

- ARK-1000 Serie: Ultra-schlanke, lüfterlose Embedded-Computer

- ARK-2000 Serie: Einfache I/O-Flexibilität Lüfterlose Embedded-Computer

- ARK-3000 Serie: Hochleistungsfähige Lüfterlose Embedded Computer

- ARK-6300 Serie: Mini-ITX Serie Lüfterlose Embedded Computer

- ARK-7000 Serie: Hochleistungs-Edge-Server

- iDoor Modul Mini PCIe Erweiterungskit

- Speichermodule

-

Eingebettete Datenverarbeitung

-

-

-

-

-

-

-

Ethernet-Extender

-

Industrielle Router

-

-

-

Drahtlos und zellulär

-

Modems

-

Zubehör

-

-

-

-

-

-

-

Ethernet-Schalter

-

-

-

Medienkonverter

-

Industrielle Konnektivität

-

-

-

Drahtlose Datenübertragung

-

-

-

-

-

-

-

-

Icom Connectivity Suite

-

-

-

Icom Data Suite

-

-

-

-

-

- Über uns

- News

- Branchen

- Service

- Referenzen

- Support

- Kontakt

Anomalieerkennung in OT-Netzwerken: Schlüsselverteidigung

Operationstechnologien (OT) bilden das Rückgrat vieler industrieller Operationen in der heutigen Welt. Von der Energie über den Verkehr bis zur Produktion bieten OT-Systeme automatisierte Steuerung kritischer Prozesse, die unsere Infrastruktur am Laufen halten. Mit der zunehmenden Integration digitaler Technologien in OT-Netzwerke steigt jedoch auch die Anfälligkeit dieser Systeme für Cyber-Bedrohungen. Daher wird die Anomalieerkennung in OT-Netzwerken zu einem Schlüsselschutz gegen potenzielle Angriffe. Und hier tritt das Unternehmen Westercom s.r.o. auf den Plan.

Was ist Anomalieerkennung?

Die Anomalieerkennung ist der Prozess der Identifikation ungewöhnlicher Muster in Daten, die potenzielle Bedrohungen oder Systemfehler signalisieren können. Im Kontext von OT-Netzwerken kann die Anomalieerkennung Unstimmigkeiten aufdecken, die darauf hinweisen, dass das System angegriffen wurde, falsch konfiguriert ist oder andere Probleme auftreten, die Ausfälle oder Geräteschäden verursachen können.

Warum ist die Anomalieerkennung in OT-Netzwerken so wichtig?

Im Industriesektor können selbst kleine Fehler große Probleme verursachen. Ein kleiner Fehler im Energienetz kann zu weitreichenden Stromausfällen führen, während ein Problem in der Produktionslinie die Produktion stoppen und finanzielle Verluste verursachen kann, und im Personenverkehr sind potenzielle Tragödien leicht vorstellbar. Cyber-Angriffe auf OT-Netzwerke können katastrophale Folgen haben, wenn sie nicht rechtzeitig erkannt und behoben werden.

Wie helfen wir bei der Anomalieerkennung?

Wir bieten hochspezialisierte Dienstleistungen zur Anomalieerkennung in OT-Netzwerken an. Dank unserer tiefen Kenntnisse in den Bereichen OT und Cybersicherheit können wir unseren Kunden folgende Vorteile bieten:

-

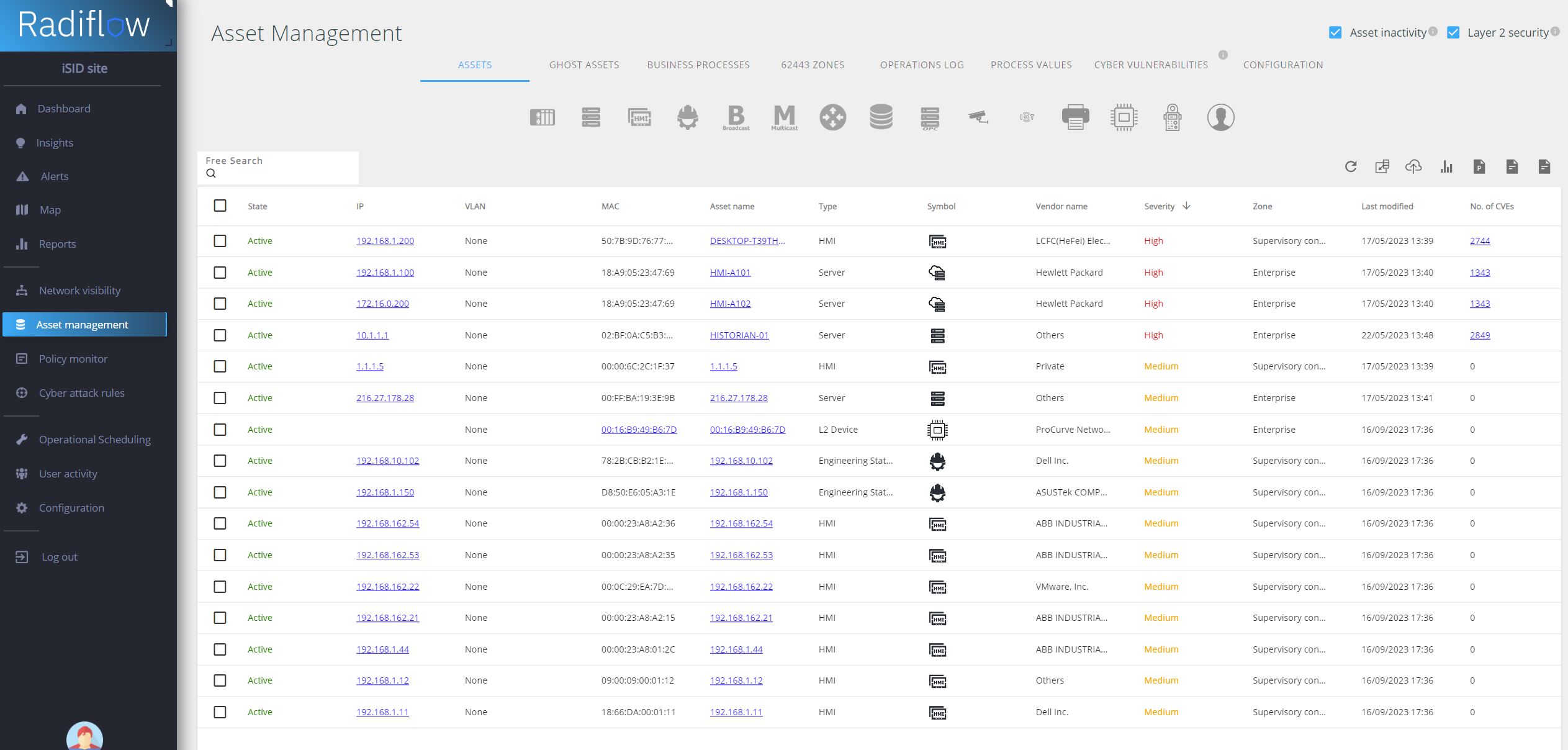

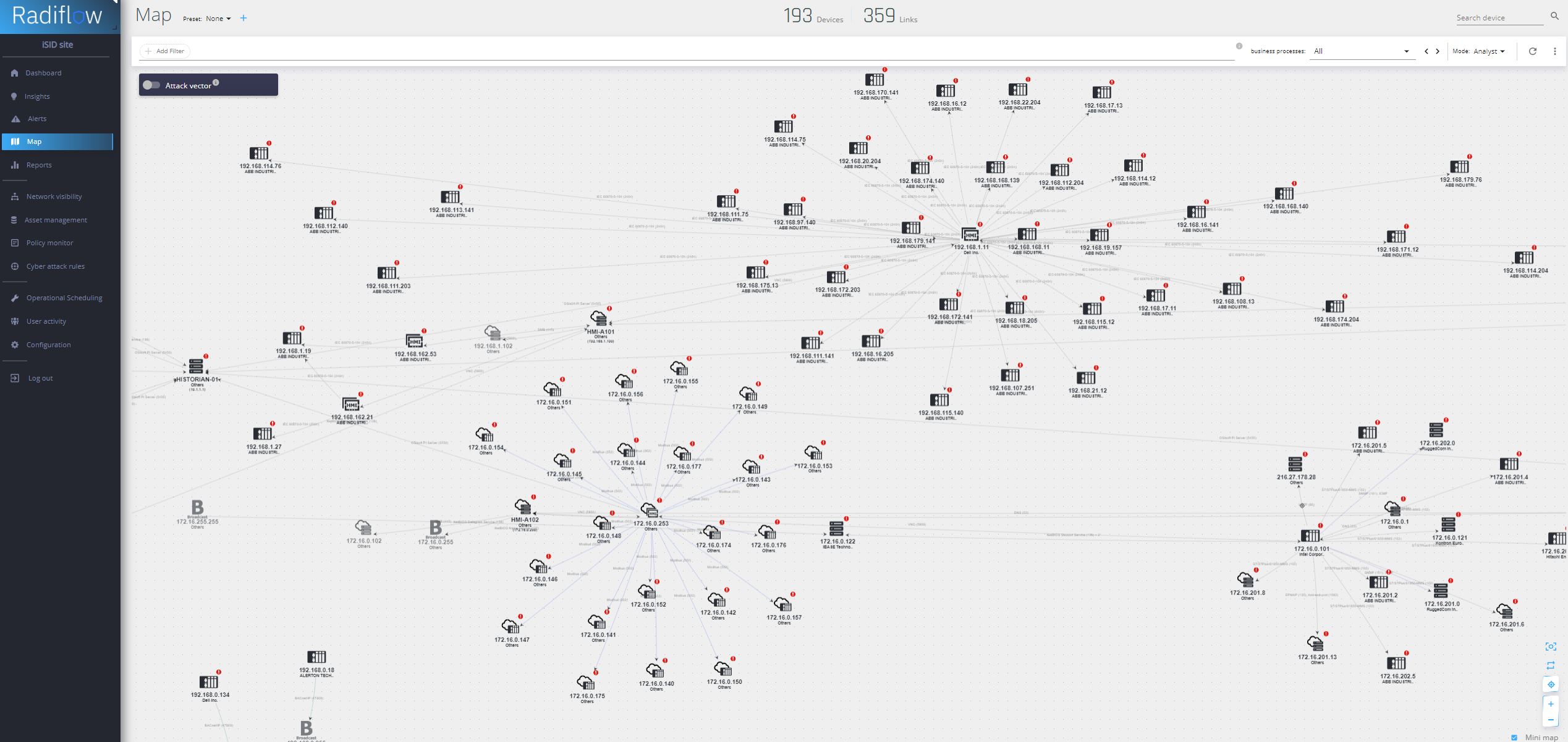

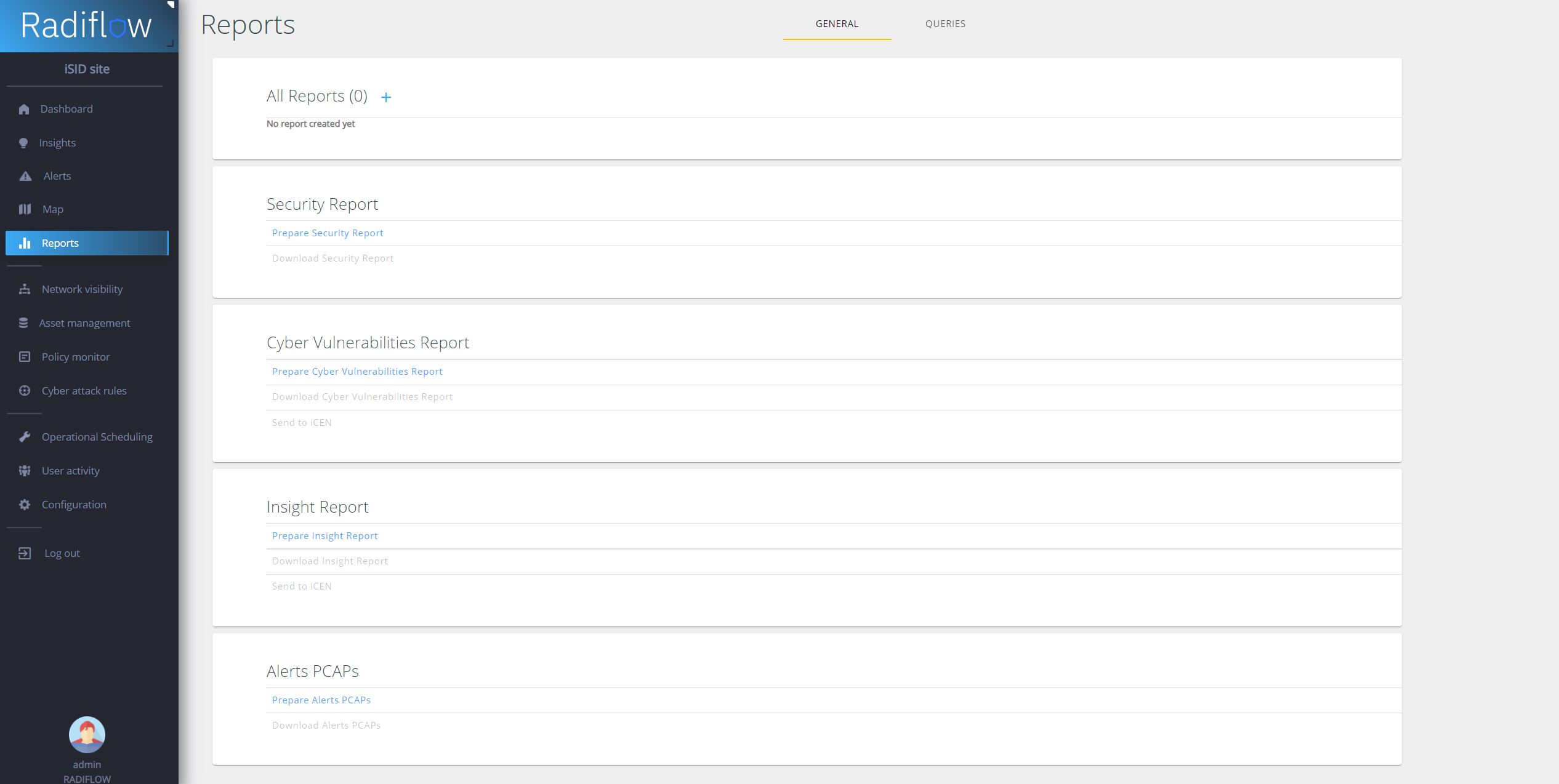

Asset Management: Diese Asset Management Plattform bietet eine revolutionäre Lösung für effizientes Management und Monitoring von verbundenen IT-Ressourcen. Sie können systematisch alle Systemaktiva kategorisieren und filtern, von PLCs bis zu Sendestationen. Mit der fortschrittlichen automatischen Erkennungstechnologie iSID können wir verschiedene Arten von Aktiva identifizieren und klassifizieren (einschließlich unerwünschter oder gefährlicher), während wir den Benutzern Flexibilität bei der Anpassung der Etikettierung und dem Hinzufügen eigener Typen bieten. Für alle gefundenen verbundenen Geräte werden automatisch Informationen über potenzielle Schwachstellen bereitgestellt. Unsere Plattform ist so konzipiert, dass sie den Anforderungen von IT-Experten entspricht und optimales Management und Sicherheit für Ihre Ressourcen bietet, während sie einfach und übersichtlich bleibt.

-

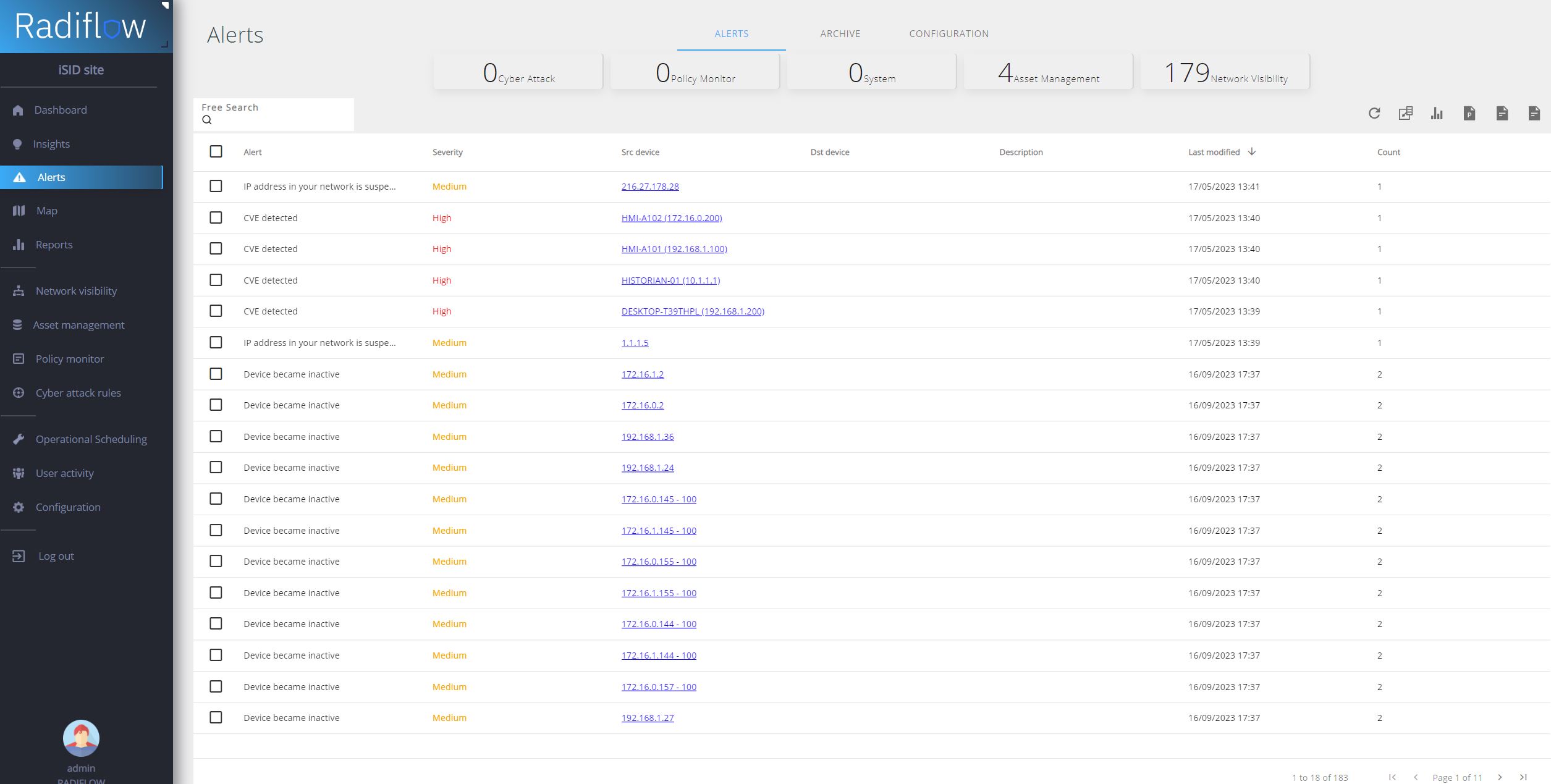

Erkennung von Malware-Aktivitäten: Wir verwenden fortschrittliche Algorithmen und Methoden des maschinellen Lernens zur Identifikation und Verfolgung verdächtiger Aktivitäten im Netzwerk. Unsere Lösung überwacht kontinuierlich den Verkehr und analysiert Verhaltensmuster zur Erkennung ungewöhnlicher und potenziell schädlicher Aktivitäten. Mit der Kombination aus Signatur-, heuristischer und Verhaltensanalyse können wir schnell Bedrohungen identifizieren und darauf reagieren, einschließlich neuer oder bisher unbekannter Bedrohungen. Unser Ziel ist es, Organisationen maximalen Schutz vor Malware zu bieten und das Risiko eines Sicherheitsverstoßes zu minimieren.

-

Personalisierte Lösungen: Im Bereich der Anomalieerkennung in OT-Netzwerken sind Lösungen, die auf die einzigartigen Bedürfnisse jeder Organisation zugeschnitten sind, entscheidend. Diese Lösungen beinhalten eine gründliche Analyse der Kundenbedürfnisse, die Anpassung der Erkennungsalgorithmen, die Integration mit bestehenden Systemen, Schulungen und regelmäßige Updates. Damit können Organisationen effektiv Cyber-Bedrohungen begegnen und die Gesamtsicherheit ihrer OT-Netzwerke verbessern.

-

Fachliche Unterstützung: In der heutigen sich schnell verändernden digitalen Zeit ist es sehr zeitaufwendig, ein OT-Netzwerk gegen verschiedene Bedrohungen aufrechtzuerhalten. Es geht nicht nur darum, sich vor ausgeklügelten Cyber-Angriffen zu schützen, sondern auch sicherzustellen, dass das Netzwerk vor menschlichen Fehlern geschützt ist und alle gesetzlichen Vorschriften erfüllt. Dies erfordert nicht nur ein tiefes Verständnis der eigenen Infrastruktur und eine umfassende Kenntnis der sich ändernden Bürokratie, sondern auch eine ständige Analyse der neuesten Modelle und Techniken von Cyber-Angriffen. Die Bewältigung all dieser Aspekte kann Ihre menschlichen Ressourcen leicht und sehr schnell erschöpfen. Lassen Sie deshalb all diese komplexen Aufgaben uns erledigen. Mit unserem Expertenteam können Sie sicher sein, dass Ihr OT-Netzwerk nicht nur geschützt, sondern auch nach den neuesten Standards und Praktiken im Bereich der Cybersicherheit optimiert wird.

Fazit

In der heutigen digitalen Ära ist die Cybersicherheit von OT-Netzwerken wichtiger denn je. Angesichts der zunehmenden Bedrohungen ist es unerlässlich, eine zuverlässige Lösung zur Anomalieerkennung zu haben, die Ihre kritischen Assets schützen kann. Gemeinsam können wir sicherstellen, dass Ihre OT-Netzwerke sicher und vor potenziellen Bedrohungen geschützt sind.

Ähnliche Beiträge

Risikomanagement und NIS2: Der Schlüssel zu einer sicheren digitalen Welt

Risikomanagement und NIS2: Der Schlüssel zu einer sicheren digitalen Welt

Bewertung des aktuellen Zustands Ihrer Infrastruktur

Bewertung des aktuellen Zustands Ihrer Infrastruktur