-

MenüZurück

-

Produkte

-

-

-

-

-

-

Kommunale Dienstleistungen

- All-in-One Touch-Computer & Kioske

- Beschilderungs- & Edge-Computer

- iCity-Dienst & iRetail-Lösung

- POS & Tablets

-

Verbindungen

- Ethernet / Serielle Geräteserver

- Glasfaser- & PoE-Konverter, -Injektoren, -Verlängerungen

-

Industrielle Ethernet-Switches

- Automatische N-Key-Sicherung und -Wiederherstellung

- EN50155 Ethernet-Switches

- EN50155 Ethernet-Switches: EKI-9500

- IEC61850-3 Ethernet-Switches

- Industrielle PoE-Switches & Lösungen

- M12 Ethernet Switches: EKI-9500

- Managed Ethernet-Switches (Einstiegsklasse) - EKI-5000 Serie

- Managed Ethernet-Switches: EKI-7000/8000/9000

- Unmanaged Ethernet Switches: EKI-2000/5000

- Unverwaltete Ethernet-Switches

- Verwaltete Ethernet-Switches

- Verwaltete Ethernet-Switches (Einstiegsmodell)

- Verwaltete Ethernet-Switches: EKI-5700/7000/8000/9000

- Industrielle Protokoll-Gateways

- Industrielle Wireless-Geräte und Gateways

-

Mobilfunk-Router und Gateways

- 4G Leistungsstarke Router - ICR-3200 & SmartFlex

- 4G- und 5G-Einstiegs-Industrielle Router - ICR-2000

- 5G & 4G Konnektivitäts-Gateways - ICR-1000

- 5G & LTE Advanced Hochgeschwindigkeits-Router - ICR-4000

- Antennen

- Dual-Modul 4G Router

- Einsteiger-4G-Router

- Einstiegslevel 4G-Router & IoT-Gateways

- EN 50155 Eisenbahn 4G Router

- Flexible 4G-Router & IoT-Gateways

- Hochgeschwindigkeits-4G/5G-Router & Edge-Computing-Gateways

- Industrielle LAN-Router (Wi-Fi Optional)

- Modulare 3G-Router

- Modulare 4G-Router

- Robuste 4G-Router & IoT-Gateways

- Software

- Stromversorgungen

- Verkabelte LAN-Router

- Zubehör

-

Serielle Kommunikation

- Serielle Kommunikationskarten

-

Serielle Konverter/Isolatoren/Repeater - ULI-200

- Datenverteiler/Splitter/Port-Kombinierer - ULI-250/260

- RS-232 Isolierter Repeater/Isolator - ULI-232 Serie

- RS-232 zu RS-422 Konverter - ULI-223 Serie

- RS-232 zu RS-422/485 Konverter - ULI-224 Serie

- RS-232 zu RS-485 Konverter - ULI-226 Serie

- RS-232/422 zu TTL/Stromschleifen-Konverter - ULI-227

- RS-422/485 Isolierte Repeater - ULI-234 Serie

- Serielle Überspannungsschutzgeräte - ULI-240 Serie

- Serielle zu Glasfaser Konverter - ULI-210 Serie

- USB-Konverter/Isolatoren/Hubs - ULI-300/400

- Telematik-Konverter und Gateways

-

-

-

Industrielle Automatisierung

-

Industrielle Automatisierung

- Automatisierungssteuerungen & I/O

-

Datenerfassung (DAQ)

- 3U Datenerfassungs- und Steuerkarten (MIC-3700 Serie)

- 3U Kommunikationsboards (MIC-3600 Serie)

- DAQ-eingebetteter Computer/Modul

- DAQ-Karten

- DAQNavi

- GPIB

- iDoor-Modul (Mini PCIe)

- ISA-DAQ-Karten

- Modulares DAQ-System

- PC-104/PCI-104 DAQ- und Kommunikationskarten

- Signalaufbereitungs-Module und Anschlussplatten

- USB-Module

-

Eingebettete Automatisierungscomputer

- Advantech iDoor-Modul

- Din-Schienen Steuer-IPC

- Erweiterbarer Automatisierungscomputer

- Erweiterbarer Automatisierungscomputer, UNO-3 Serie

- Explosionsgeschützter Computer

- Hutschienen-Automatisierungscomputer, UNO-1 Serie

- Industrielles IoT-Edge-Gateway

- Kompakter Embedded Box IPC

- Kompakter Embedded Box-PC

- Rack-montierbare Automatisierungsrechner für Umspannwerke

- Standmontage Embedded Box PC, UNO-2 Serie

- UNO Zubehör

- Energiemanagement

- Gateways & Remote Terminal Units (RTUs)

- HMI-Systeme

- Kabellose I/O & Sensoren

- Klasse I, Division 2 Lösung

- Maschinenautomatisierung

- Panel-PC

- Remote-I/O

- SoftLogic Software

- Software-Entwicklungskits

- WebAccess Software & Edge SRP

- Zertifizierte Lösungen

-

Industrielle Automatisierung

-

Zertifizierte Peripheriegeräte

-

Zertifizierte Peripheriegeräte

- Aktiver CPU-Kühler

- Anzeige

- DRAM-Speichermodul

- Erweiterungskarte

- Festplatte

- Flash-Speicherkarte

- Grafikkarte

- Maus

- Mobiler Einschub

- Netzwerkkarte

- Optisches Laufwerk

- Passiver CPU-Kühler

- Prozessor

- Rack-Montage-Kit

- RAID-Controller

- Software

- Solid-State-Laufwerk

- Stromversorgung

- Tastatur

-

Zertifizierte Peripheriegeräte

-

Eingebettete Datenverarbeitung

-

Eingebettete Datenverarbeitung

- AIoT-Software, Distribution & Dienstleistungen

- Anwendungsfokus Eingebettete Lösungen

- Arm-basierte Computerplattformen

- Computer-on-Module

- Digital Signage Player

- Drahtlose ePaper Display-Lösungen

- Edge AI & Intelligenzlösungen

- Eingebettete Einplatinencomputer

- Eingebettete PCs

- Eingebettete Software

- Gaming-Plattform-Lösungen

- Industrielle Anzeigesysteme

- Industrielle Flash- und Speicherlösungen

- Industrielle Motherboards

- Industrielle Wireless-Lösungen

- Kabelzubehör

-

Lüfterlose Embedded-Computer

- ARK Ultra Robuste Serie

- ARK-1000 Serie: Ultra-schlanke, lüfterlose Embedded-Computer

- ARK-2000 Serie: Einfache I/O-Flexibilität Lüfterlose Embedded-Computer

- ARK-3000 Serie: Hochleistungsfähige Lüfterlose Embedded Computer

- ARK-6300 Serie: Mini-ITX Serie Lüfterlose Embedded Computer

- ARK-7000 Serie: Hochleistungs-Edge-Server

- iDoor Modul Mini PCIe Erweiterungskit

- Speichermodule

-

Eingebettete Datenverarbeitung

-

-

-

-

-

-

-

Ethernet-Extender

-

Industrielle Router

-

-

-

Drahtlos und zellulär

-

Modems

-

Zubehör

-

-

-

-

-

-

-

Ethernet-Schalter

-

-

-

Medienkonverter

-

Industrielle Konnektivität

-

-

-

Drahtlose Datenübertragung

-

-

-

-

-

-

-

-

Icom Connectivity Suite

-

-

-

Icom Data Suite

-

-

-

-

-

- Über uns

- News

- Branchen

- Service

- Referenzen

- Support

- Kontakt

Risikomanagement und NIS2: Der Schlüssel zu einer sicheren digitalen Welt

In einer Zeit, in der die digitale Sicherheit im Vordergrund unserer Sorgen steht, wird die Annahme von Standards und Maßnahmen für Unternehmen aller Größen zur Notwendigkeit. Eine der aktuellsten und wichtigsten Maßnahmen in der EU ist die Richtlinie zur Sicherheit von Netz- und Informationssystemen, bekannt als NIS2. Damit Unternehmen diese regulatorischen Anforderungen erfüllen und einhalten können, sind eine gründliche Analyse und Risikomanagement unerlässlich. Westercom GmbH bietet Fachdienstleistungen an, die sich speziell mit NIS2 und Risikomanagement befassen und Organisationen helfen, nicht nur die Konformität, sondern auch eine starke Cyber-Abwehr zu erreichen.

Was ist die NIS2-Richtlinie?

Die NIS2-Richtlinie ist eine europäische Richtlinie, die darauf abzielt, die Cybersicherheit kritischer Dienste in den EU-Mitgliedstaaten zu stärken. Sie stellt einen aktualisierten und verbesserten Rahmen dar, der auf der ursprünglichen NIS-Richtlinie von 2016 aufbaut. NIS2 betont die Notwendigkeit, nationale Cyber-Kapazitäten zu stärken, die Zusammenarbeit zwischen den Mitgliedstaaten zu erhöhen und sicherzustellen, dass sowohl der öffentliche als auch der private Sektor ordnungsgemäß auf Cyber-Bedrohungen vorbereitet sind. Weitere Informationen finden Sie hier.

Warum ist Risikomanagement so wichtig?

Für ein aktives und effektives Management von Cyber-Bedrohungen ist es unerlässlich, regelmäßige Risikobewertungen durchzuführen. Risikomanagement hilft Organisationen, potenzielle Schwächen, bedrohte Vermögenswerte und mögliche Auswirkungen von Cyber-Vorfällen zu identifizieren, was für die Erstellung geeigneter Sicherheitsmaßnahmen unerlässlich ist.

Welche Verpflichtungen legt NIS2 fest?

Diese Richtlinie betont einen proaktiven Ansatz zur Cybersicherheit, bei dem nicht nur die Reaktion auf Vorfälle wichtig ist, sondern vor allem deren Verhinderung. Die NIS2-Richtlinie bringt eine Reihe neuer Verpflichtungen für Anbieter von wesentlichen und digitalen Diensten mit sich. Zu den Hauptverpflichtungen gehören:

-

Risikobewertung: Unternehmen müssen regelmäßig Risikobewertungen durchführen und aktualisieren, um Bedrohungen und Schwachstellen in ihren Informationssystemen zu identifizieren.

-

Sicherheitsmaßnahmen: Auf der Grundlage von Risikobewertungen müssen geeignete technische und organisatorische Maßnahmen ergriffen werden, um die Sicherheit von Netzwerken und Informationssystemen zu gewährleisten.

-

Meldung von Vorfällen: Im Falle eines Sicherheitsvorfalls sind Unternehmen verpflichtet, die zuständigen nationalen Behörden innerhalb von 72 Stunden nach dessen Feststellung zu informieren.

-

Zusammenarbeit: Unternehmen sind verpflichtet, mit nationalen und internationalen Behörden im Bereich der Cybersicherheit zusammenzuarbeiten und ihnen Informationen über Bedrohungen und Vorfälle mitzuteilen.

-

Regelmäßige Überprüfungen: Die Richtlinie verlangt von den Unternehmen, ihre Sicherheitsrichtlinien und -verfahren regelmäßig zu überprüfen und zu aktualisieren, um mit den neuesten Standards und Empfehlungen im Bereich der Cybersicherheit Schritt zu halten.

Für wen ist die NIS2-Richtlinie bestimmt?

Die NIS2-Richtlinie wurde mit dem Ziel geschaffen, die Cybersicherheit innerhalb der Europäischen Union zu stärken. Ihr Hauptziel ist es, kritische Infrastrukturen und Dienste zu schützen, die für das tägliche Funktionieren der Gesellschaft und der Wirtschaft unerlässlich sind. Sie bezieht sich insbesondere auf:

Anbieter wesentlicher Dienste (OES)

Diese Organisationen sind in Bereichen tätig, die für die Gesellschaft von entscheidender Bedeutung sind, wie zum Beispiel:

- Energie (z.B. Elektrizität, Öl- und Gasindustrie)

- Verkehr (z.B. Luft-, Eisenbahn-, Straßen- und Seeverkehr)

- Bankwesen

- Gesundheitswesen

- Trinkwasser

- Digitale Infrastruktur

Anbieter digitaler Dienste (DSP)

Unternehmen, die Online-Plattformen, Suchmaschinen und Cloud-Dienste anbieten.

Es ist wichtig zu beachten, dass, obwohl die Richtlinie einen allgemeinen Rahmen für die EU festlegt, die spezifische Umsetzung und Anforderungen in den einzelnen Mitgliedstaaten leicht variieren können. Daher ist es unerlässlich, dass sich Organisationen an lokale Experten und Regulierungsbehörden wenden, um spezifische Informationen über ihre Verpflichtungen zu erhalten.

Wie können wir helfen?

-

Beratung im Bereich NIS2: Wir führen detaillierte Beratungen zu den Anforderungen der NIS2-Richtlinie durch. Unsere Experten helfen Ihnen, die Besonderheiten dieser Richtlinie zu verstehen und die besten Strategien für ihre Umsetzung in Ihrem Unternehmen zu entwickeln.

-

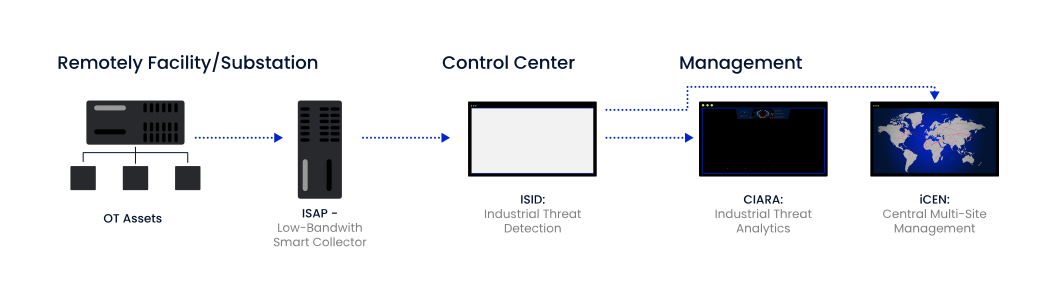

Einmalige Bewertung und Risikomanagement: Westercom führt eine Cyber-Sicherheitsbewertung nach der Norm IEC 62443 durch, um Risiken, Bedrohungen und Maßnahmen zu deren Minderung zu bewerten. Diese Bewertung ist ein Schlüsselschritt zur Sicherung Ihrer Systeme und Daten. Der Prozess wird von unseren Experten mit langjähriger Erfahrung im Bereich der Cybersicherheit durchgeführt. Das Ergebnis dieser Dienstleistung ist ein Bericht, der einen detaillierten Überblick über identifizierte Schwachstellen und empfohlene Maßnahmen bietet, die im Einklang mit den regulatorischen Anforderungen stehen.

-

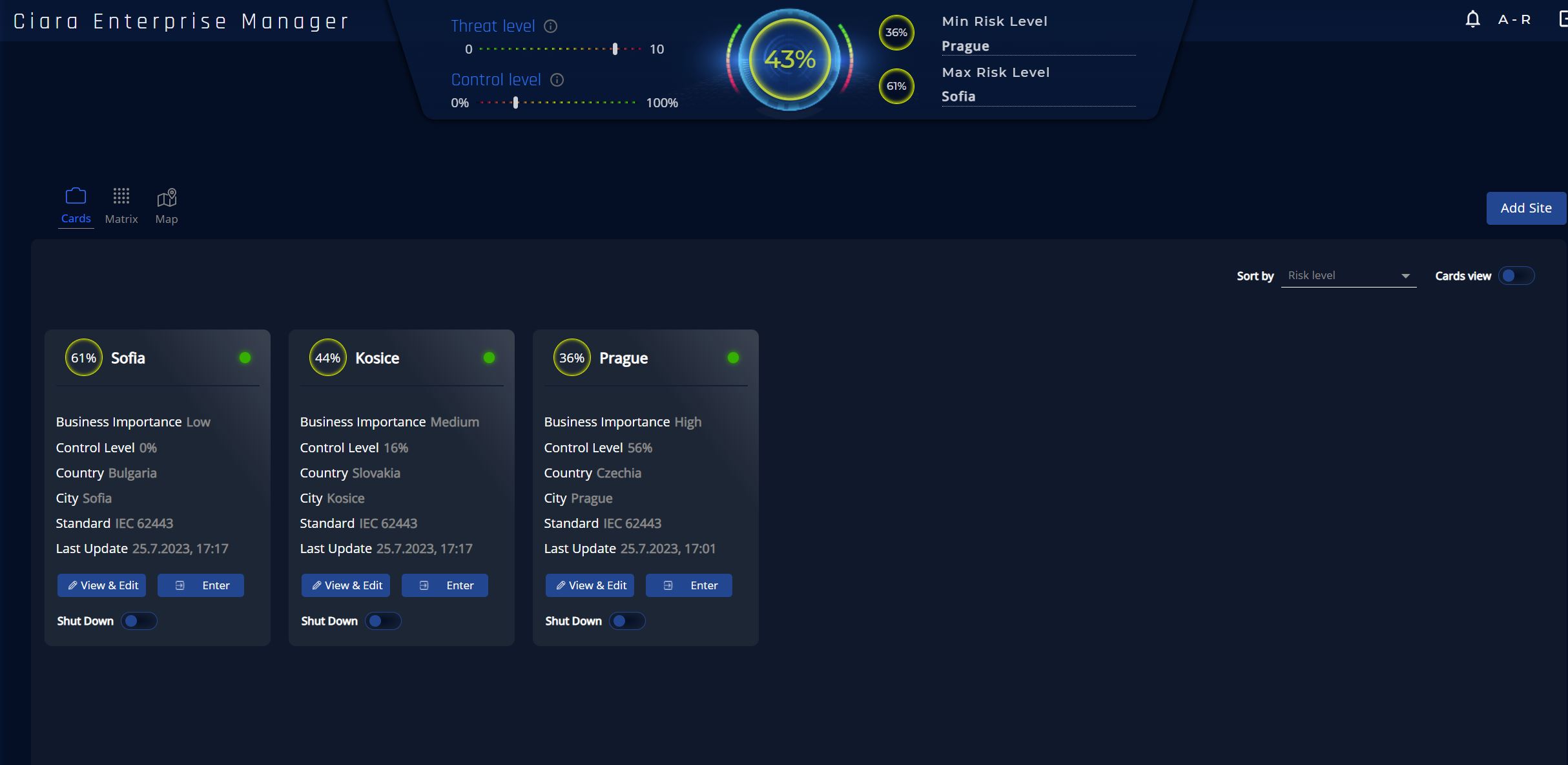

Kontinuierliche Bewertung und Risikomanagement: Wir führen eine anfängliche Cyber-Sicherheitsbewertung nach der Norm IEC 62443 für Sie durch und aktualisieren monatlich das Risikobewertungsdokument. Diese regelmäßige Aktualisierung ermöglicht es Ihnen, die Anforderungen und Verpflichtungen gemäß der NIS2-Richtlinie zu erfüllen. Kontinuierliches Risikomanagement ist die Grundlage für die Sicherstellung des kontinuierlichen Schutzes Ihrer Systeme in einer sich dynamisch verändernden Cyber-Umgebung.

-

Lizenz: Wir stellen eine Lizenz für die CIARA Risk Assessment Plattform zur Verfügung und bieten gleichzeitig Remote-Support an. Die Lizenz kann entweder dauerhaft oder auf Abonnementbasis erworben werden. Diese Plattform und unsere Unterstützung ermöglichen es Ihnen, effizient und kontinuierlich Risiken im Bereich der Cybersicherheit zu bewerten und zu managen.

-

Implementierung: Installation von Lösungen in der Cloud, in einer virtuellen Umgebung oder auf physischer Hardware, Optimierung und Schulung. Mit unseren Dienstleistungen können Sie von einer kontinuierlichen Risikobewertung profitieren, die automatisch verarbeitet wird.

-

Professionelle Dienstleistungen: Für weitere Analysen der durchgeführten Risikobewertungen und die Erstellung eines Cyber-Sicherheitsplans. Dieser Plan wird dazu beitragen, Ihre Position im Bereich der Cybersicherheit kurz-, mittel- und langfristig zu verbessern.

-

Kontinuierliche Unterstützung: Sobald Strategien und Pläne festgelegt sind, endet unsere Arbeit nicht. Wir bieten kontinuierliches Monitoring und Updates an, damit Sie immer einen Schritt vor potenziellen Bedrohungen bleiben und mit der Entwicklung der regulatorischen Umgebung Schritt halten können.

-

Industrielle Hardware: Wir können für Sie zuverlässige Hardware bereitstellen, die für die Durchführung der erforderlichen Operationen optimiert ist, aber auch für häufig ungünstige bis kritische Umweltbedingungen geeignet ist, in denen die meisten OT-Systeme platziert sind.

Fazit

In der heutigen sich schnell verändernden digitalen Welt ist es unerlässlich, dass Unternehmen nicht nur mit geeigneten Werkzeugen und Strategien ausgestattet sind, sondern auch ein tiefes Verständnis für die regulatorische Umgebung haben. Wir werden Ihr zuverlässiger Partner im Bereich NIS2 und Risikomanagement sein. Gemeinsam können wir sicherstellen, dass Ihre Organisation nicht nur im Einklang mit der Richtlinie steht, sondern auch stärker und besser auf zukünftige Cyber-Herausforderungen vorbereitet ist.

Ähnliche Beiträge

Anomalieerkennung in OT-Netzwerken: Schlüsselverteidigung

Anomalieerkennung in OT-Netzwerken: Schlüsselverteidigung

Bewertung des aktuellen Zustands Ihrer Infrastruktur

Bewertung des aktuellen Zustands Ihrer Infrastruktur